Estás buscando mejorar la velocidad de tu sistema con un nuevo SSD. ¿Pero cómo elegir? Un papel importante en tu decisión es el tipo de conexión(es) de almacenamiento en el sistema y su factor de forma, la forma y el tamaño del SSD. El dispositivo SSD que elijas también tendrá una interfaz de almacenamiento SATA o NVMe (usando PCIe).

A lo largo de los años, SATA ha sido el más frecuente de los dos; sin embargo, NVMe se diseñó específicamente para el uso de SSD en lugar de SATA, que originalmente se diseñó para HDDs y se adaptó para el uso de NVMe. Los SSD NVMe admiten múltiples factores de forma, lo que los hace versátiles para muchas plataformas de almacenamiento, desde servidores hasta sistemas basados totalmente en flash NVMe está ganando popularidad rápidamente convirtiéndose en la interfaz estándar de la industria para todo, desde las últimas consolas de juegos, computadoras portátiles y computadoras de escritorio para usuarios finales hasta servidores en los centros de datos más avanzados.

|

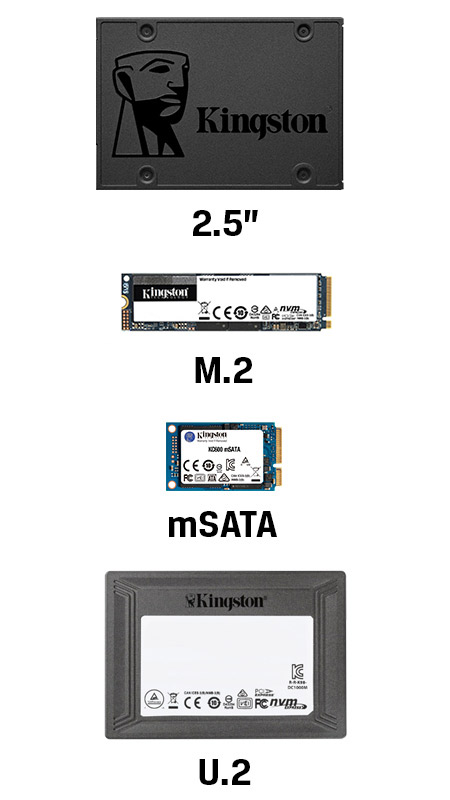

Factores de forma SSD: 2.5”, M.2, mSATA y U.2.2.5” M.2 mSATA U.2 |

Interfaces: SATA contra NVMe

La interfaz de comunicaciones es la forma en que tu computadora se comunica con tu PC. Está disponible en dos tipos, SATA y PCIe NVMe. La interfaz SATA es más asequible, común y ofrece un buen rendimiento para aplicaciones comunes. PCIe es la interfaz estándar para NVMe que es tres a diez veces más rápida que SSD SATA. La mayoría de los SSDs M.2 de gama alta lanzados en los últimos años son compatibles con NVMe (pero no todos los M.2 son NVMe; algunos son SATA). NVMe es más rápido porque proporciona más ancho de banda que los modelos SATA, lo que mejora el rendimiento en aplicaciones de mayor productividad. Si las tareas diarias consisten en un trabajo más pesado, como la edición de video y transferencias de archivos grandes, entonces los SSDs NVMe serían una buena opción.

Ahora que entiendes las diferencias entre los factores de forma de SSD y sus interfaces, tu elección debería ser clara. Ten en cuenta el dispositivo que estás actualizando cuando compres tu próximo SSD. Ya sea una computadora portátil, una computadora de escritorio o un servidor, cualquier actualización de SSD será una mejora notable con respecto a un disco duro giratorio tradicional. Son más rápidos, más pequeños, más eficientes en términos de calor y pueden soportar movimientos y caídas accidentales. Asegúrate de leer el manual de usuario del fabricante de tu placa madre/sistema para confirmar qué factor de forma funcionará mejor con tu dispositivo

El panorama de las amenazas cibernéticas de la pyme

Las pequeñas y medianas empresas desempeñan un papel fundamental tanto en las economías nacionales como en la estabilidad y el crecimiento económicos internacional. Aproximadamente 400 millones de pymes constituyen la columna vertebral de nuestra economía global y son la principal fuente de trabajo y creación de empleo, representando más del 95% de todas las entidades comerciales y del 60% al 70% del empleo.

Por lo tanto, es imperativo tanto para la economía como para la seguridad que las pymes puedan aprovechar todas las oportunidades que ofrece el mundo digital omnicanal actual, al tiempo que mantienen una sólida ciberseguridad.

Y esto llega en un momento de cambios significativos. Muchas pymes han necesitado adoptar nuevas estrategias y tecnologías digitales con rapidez para mantener, cambiar o diversificar sus actividades y modelos comerciales, todo mientras navegan por una pandemia global y el auge del trabajo remoto/híbrido. Esto también ha dado lugar a riesgos cibernéticos adicionales.

Un pensamiento aleccionador, dado que los ataques cibernéticos se han estado produciendo cada 39 segundos y, en promedio, 2244 veces al día (Varoni 2020) y que la vulnerabilidad de las pymes frente a las infracciones cibernéticas está creciendo anualmente a más del 400%. Por otra parte, su guardia puede reducirse con menos recursos y reservas financieras para gestionarlos de forma eficaz. Este artículo describe el panorama moderno de amenazas para las pymes, por qué es tan importante y los desafíos clave a los que se enfrentan, todo esto para aumentar la concientización que es tan vital para cambiar y fomentar la preparación futura para la creciente amenaza de seguridad cibernética.

“Ha llegado el momento de desvincular la inversión, la educación, la investigación y la mayor conciencia del mayor riesgo de las pymes, de la falsa percepción de que las pymes tienen menos datos de valor para ofrecer a los ciber delincuentes y piratas informáticos, ¡y a la economía mundial en general!”. Prof. Sally Eaves.

Riesgos crecientes de las pymes: Por qué importa tanto

Existe un concepto erróneo significativo sobre el tamaño de la empresa en relación con el nivel de costo que puede causar un ataque cibernético y la falta de preparación para la adaptabilidad cibernética, comenzando con la interrupción del negocio y la pérdida financiera. Esto también es consistente con otros estudios globales. Y el riesgo no termina ahí, el impacto de la reputación dañada y la reducción de la confianza del consumidor o del ecosistema son efectos que pueden durar incluso por más tiempo para las empresas que sobreviven a la amenaza inicial. Alrededor del 81% de los consumidores afirman que dejarían de interactuar con una marca en línea después de una filtración de datos.

Además, y desafiando otro concepto erróneo, al trabajar con una variedad de proveedores y socios, los datos de las pymes son tan valiosos como los de las grandes empresas y pueden proporcionar una puerta de acceso a otras organizaciones. Si un atacante cibernético puede vulnerar cualquier eslabón dentro de la cadena de suministro, puede atacar más fácilmente al otro y, a menudo, a las empresas más grandes dentro de él. Los datos de las pymes también suelen ser mucho más fáciles de robar. Entonces, quizás no sea sorprendente ver, no solo la frecuencia, sino que la sofisticación de los ataques cibernéticos dirigidos a este sector están aumentando y lo están haciendo a gran velocidad, incluidos los piratas informáticos que ahora operan como un grupo organizado con el objetivo compartido de obtener ganancias financieras.

El panorama de amenazas en evolución para las pymes

Una nueva investigación da vida al verdadero alcance de la amenaza a las pymes en comparación con las empresas más grandes. Un aterrador 65% de los ciberataques a las pymes en 2019-20, en comparación con el 46% de todas las empresas (Towergate), lo que confirma que los ataques ocurren repetidamente. Las pymes que sufren filtraciones reciben un golpe en promedio de 6 veces durante ese período, ¡una vez cada dos meses! (NatWest).

Entonces, ¿cuáles son las tácticas de amenaza clave a las que se enfrentan las pymes?

Hay dos vectores de amenazas externas centrales que están al frente: el phishing y la ingeniería social junto con el ecosistema de la cadena de suministro. Sumándole los vectores de amenazas internas, incluida la falta de evaluación de riesgos, el control de acceso deficiente, la protección de datos, dispositivos y contraseñas, bajos niveles de inversión y capacitación, concientización, cultura y conocimientos sobre la ciberseguridad insuficientes, esto deja una superficie de ataque potencialmente amplia.

Phishing e ingeniería social

El 85% de los ciberataques provienen de intentos de phishing que buscan engañar a los usuarios para que ‘hagan algo incorrecto, como descargar malware, normalmente a través de interacciones por correo electrónico. Y se están volviendo cada vez más sofisticados. De hecho, se descubrió en una prueba reciente, que la inteligencia artificial escribe mejores correos electrónicos de phishing. A menudo vinculada al phishing, la ingeniería social describe el proceso de manipular a las personas mediante la suplantación de identidad, la persuasión o incluso la intimidación para realizar una acción específica o revelar información confidencial. La pandemia es un ejemplo de ello, en el que los ciber delincuentes se alimentan de nuestra vulnerabilidad colectiva e intentan comprometer las cuentas mediante el uso de correos electrónicos de phishing, mensajes de texto o mensajes de WhatsApp con Covid-19 como tema, o incluso mediante la inclusión de un archivo adjunto que supuestamente proviene de la Organización Mundial de la Salud (OMS). Poniendo todo esto en contexto, el nivel de transformación en este tipo de amenaza cibernética es revelador, solo analice el primer ataque cibernético registrado llamado ‘Morris Worm en 1988. Esto afectó a 6,000 computadoras que en aquel entonces equivalían a aproximadamente el 10% de todo Internet. ¡Cómo han cambiado los tiempos!

Cadena de suministro

Al convertirse en vectores de ataque favoritos para los ciber delincuentes, la mayoría de las infracciones provienen de una fuente de software en lugar de hardware, por ejemplo, el malware que se infiltra en las actualizaciones regulares de software. Los ataques buscan apuntar a una pyme a través de sus propias cadenas de suministro, o tradicionalmente comprometiendo a la pyme para luego dar un salto hacia organizaciones más grandes. Las bibliotecas de software de código abierto proporcionan otra área de vulnerabilidad de la cadena de suministro. Y de cara al futuro, con las conexiones del IoT dispuestas para más del doble a 75 mil millones de dispositivos para el 2025, esto en sí mismo crea nuevos riesgos cibernéticos. El hardware de bajo costo se puede conectar a las redes, y muchos de los dispositivos que se encuentran dentro de él son vulnerables a los ataques. Si consideramos esto desde una perspectiva avanzada del ecosistema de la cadena de suministro y la convergencia de TI/OT, entonces la expansión del área de amenazas ocupa un lugar central.

La ciberseguridad debería ocupar un lugar destacado en la agenda de todas las empresas en el 2022. En algunas pequeñas y medianas empresas (pymes), la seguridad puede verse como una idea para el final o puede que no cuenten con los recursos o experiencia interna. Es importante proteger su negocio ahora y en el futuro. En el último artículo Cómo cerrar la brecha de seguridad para las pequeñas y medianas empresas, hablamos sobre los desafíos que enfrentan las pymes, aquí la profesora Sally Eaves comparte sus 12 consejos más importantes en ciberseguridad para estas y sus empleados:

Consejo #1 - Mantenga el software actualizado

Los proveedores de software lanzan actualizaciones por una gran variedad de razones, que incluyen funciones mejoradas, corrección de errores y parches de seguridad. Asegúrese de actualizar su software continuamente a la última versión a medida que esté disponible.

Consejo #2 - Automatice el cumplimiento de la seguridad

Con más de 1000 leyes diferentes que afectan la seguridad cibernética, la privacidad y la gobernanza a nivel mundial en la actualidad, y que siguen aumentando, se puede crear un desafío complejo. Implemente la automatización siempre que sea posible para visualizar, administrar, medir y, en última instancia, solidificar mejor su cumplimiento de principio a fin.

Consejo #3 - Hardware obsoleto, actualícelo cuando sea necesario

No es necesario seguir siempre la última innovación tecnológica de vanguardia, pero al menos debe mantenerse al día con las actualizaciones de su software. Dado que los desarrolladores de software son conscientes del riesgo de las vulnerabilidades del software, ellos ofrecen una actualización periódica. Sin embargo, es posible que estas nuevas actualizaciones no sean compatibles con el hardware del dispositivo. Esto es lo que lleva a un hardware obsoleto, por lo que el hardware no es lo suficientemente avanzado para ejecutar las últimas versiones de software. Evite crear este riesgo.

Consejo #4 - Mantenga sus datos seguros, tenga siempre un plan de respaldo

Mantener los datos seguros es fundamental, especialmente los datos que tienen localmente sus empleados. Los USBs encriptados pueden ser muy efectivos aquí, ya que ayudan a garantizar que los datos confidenciales se puedan almacenar y transferir de la manera más segura posible. Las copias de respaldo de los datos seguras son esenciales para cualquier pequeña y mediana empresa. Recuerde, las amenazas maliciosas y los piratas informáticos no siempre quieren robar sus datos, sino que a veces usan ransomware cuyo objetivo final es encriptarlos o borrarlos. La resiliencia de la recuperación de datos es clave.

Consejo #5 - Use una VPN

El uso de una VPN para su acceso a Internet protege su información privada, incluso de su ISP. Las VPN de software se usan ampliamente en la actualidad y por muy buenas razones.

Consejo #6 - Deshabilitar el Bluetooth

Con tantas aplicaciones que utilizan este protocolo de conectividad, los dispositivos Bluetooth son pirateados regularmente y, a menudo, están vinculados a mensajes de phishing que lo incitan a "hacer clic aquí". ¡No lo haga!

Consejo #7 - No haga clic sin pensar

Los enlaces maliciosos pueden causar daños de varias maneras. Es importante capacitar a sus empleados sobre cómo identificar estos enlaces. Asegúrese de inspeccionar los enlaces y asegúrese de que sean de remitentes de confianza antes de hacer clic.

Consejo #8 - Proteja su dispositivo móvil

No es solo la computadora de escritorio de su oficina (o de su hogar) la que debe protegerse. Es importante adquirir el hábito de asegurar su dispositivo móvil también. Use contraseñas seguras de autenticación de 2 factores y funciones biométricas.

Consejo #9 - Ingeniería social

Cuando los piratas informáticos no pueden encontrar una vulnerabilidad en la seguridad, atacarán de otras formas. Aparece la Ingeniería social. Este tipo de ataque se enfoca en la mentalidad y las preocupaciones del usuario, más que en el dispositivo, para obtener acceso a los sistemas y la información. Elimine cualquier solicitud de información personal o contraseñas. Nadie debería ponerse en contacto con usted para obtener su información personal. Siempre tenga en cuenta los riesgos.

Consejo #10 - Tenga un plan para hacer frente a las filtraciones

No es un escenario de "si pasara, sino de cuándo pasará" y con el panorama de amenazas de seguridad cibernética en constante expansión, puede ser difícil mantenerse siempre adelante de los ataques maliciosos que también están evolucionando en sofisticación. Tenga un plan que se ocupe de las filtraciones "después del hecho" y practique/pruebe su respuesta con regularidad.

Consejo #11 - Eduque a tus empleados

El factor humano es uno de los mayores riesgos en la ciberseguridad y, dado que los ataques de ingeniería social, phishing y ransomware ocurren diariamente, infórmese a sí mismo, a su familia y a su equipo sobre el tema de la ciberseguridad con regularidad, y ¡manténgase diligente! Y desde las pymes hasta las grandes empresas, hay recursos fantásticos y, a menudo, gratuitos disponibles para ayudarlo a hacer precisamente eso.

Consejo #12 - La colaboración es la antítesis de la fragmentación del ecosistema

Necesitamos que la tecnología, la gobernanza, el cumplimiento, la legislación, la educación y los seguros se unan para anular los riesgos de seguridad. Explore oportunidades para compartir su conocimiento, sugerencias de mejores prácticas e "involúcrese". Todos se benefician de un enfoque tan co-creativo y abierto para compartir seguridad.

La filtración de la información, la piratería y el componente humano son recordatorios continuos de amenazas y riesgos en todo el mundo. Los costos asociados con una filtración de datos y las desafortunadas exposiciones de estos pueden ser significativas. Es importante implementar los mejores consejos para ayudar a proteger su negocio ahora y en el futuro.

Trabajar con el socio tecnológico adecuado para lograr sus objetivos de seguridad es clave. Busque un líder confiable y establecido desde hace mucho tiempo, en el campo de seguridad y que pueda ofrecer soporte personalizado sobre los beneficios y la alineación con las necesidades de su negocio. "Pregunte a un experto" para ayudar a brindar asesoramiento personalizado sobre los beneficios para su entorno de almacenamiento y necesidades específicas.